https://clubedeautores.com.br/livro/seguranca-estrategica-de-software-2

Em março deste ano, minha sócia e eu fundamos a Atta Cybersecurity & Compliance com um propósito claro: preencher uma lacuna importante no mercado.

Ao longo da nossa trajetória, percebemos que muitas pequenas e médias empresas ainda não têm consciência de que precisam realizar testes de intrusão (pentests). Em geral, esse público não enxerga o pentest como um investimento estratégico, mas sim como um custo — o que é compreensível, considerando que a maturidade em segurança da informação ainda é baixa nesse segmento.

Além disso, muitos desses negócios nem sequer sabem que estão sujeitos à LGPD, ou acreditam que essa lei se aplica apenas a grandes corporações. Esse desconhecimento gera riscos significativos e evidencia um gap que precisa ser tratado com urgência.

A Atta nasceu para mudar essa realidade. Por aqui, atuamos com uma abordagem próxima, acessível e eficaz, traduzindo o universo técnico da privacidade e da cibersegurança em soluções práticas e ajustadas à realidade de cada cliente. Mais do que identificar vulnerabilidades, acompanhamos a correção e ajudamos nossos parceiros a evoluírem em sua jornada de segurança e proteção de dados.

Minha jornada em TI começou aos 18 anos, mas o contato com a tecnologia vem desde os 11. Trabalhei por 7 anos em uma empresa de hospedagem de sites, onde atuei desde o suporte a desenvolvedores até a segurança da informação. Depois, passei por um time de AppSec em uma consultoria e também pelo maior banco da América Latina, onde tive a missão de disseminar a cultura de segurança ofensiva para mais de mil desenvolvedores por meio de treinamentos que criei.

Mesmo com os estudos e a prática de bug bounty, eu sentia que precisava de mais experiência prática. Por isso, passei os últimos 3 anos em uma conhecida consultoria de Recife, onde participei ativamente de mais de 100 projetos, somando revisões e execuções.

A ideia aqui é continuar compartilhando conteúdo técnico de qualidade e, agora, vocês conhecem um pouco mais sobre o meu trabalho e a Atta. Contem com a gente!

https://www.linkedin.com/company/atta-cybersecurity-compliance/

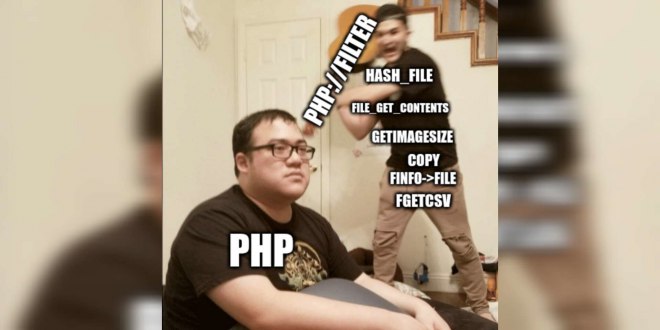

Tu acha que manja sobre a chain do php://filter? Já até usou o wrapwrap e tal né?

Cara dá uma olhada nesse artigo e olha o tamanho da chain que um cara fez em um CTF

É nesses momentos que a gente ve que existe muito mais criatividade por aí para ser explorada

Só usando uma tool não te ajudaria, por que o cara que criou o CTF o fez pensando realmente nos detalhes que só tu conhecendo sobre, para saber resolver

https://www.synacktiv.com/publications/php-filter-chains-file-read-from-error-based-oracle

Cara dá uma olhada nesse artigo e olha o tamanho da chain que um cara fez em um CTF

É nesses momentos que a gente ve que existe muito mais criatividade por aí para ser explorada

Só usando uma tool não te ajudaria, por que o cara que criou o CTF o fez pensando realmente nos detalhes que só tu conhecendo sobre, para saber resolver

https://www.synacktiv.com/publications/php-filter-chains-file-read-from-error-based-oracle

Me chamou atenção as técnicas e escritas desse blog e desse autor. Vou cavar algumas coisas amanhã e se achar massa compartilho aqui com algumas observações. A ideia do post aqui falando sobre domain fronting veio de um tweet dele que vi.

CVE-2025-48384

Um git clone recursivo trigga um RCE na tua máquina kkk caraca vey

É um Arbitrary File Upload por causa de um Carriage Return ao final do arquivo .gitmodules

Ai o cara disse que isso realmente pode provocar um RCE por que:

The most straightforward way to exploit this is to use it to write inside the

.git directory and create a hook script, leading to attacker controlled code execution when the hook is run by GitContexto ++: https://dgl.cx/2025/07/git-clone-submodule-cve-2025-48384

- "Ah mas tem que usar a flag recursiva, então diminui a quantidade de usuário afetados".

- Não é bem assim: Github desktop tem ela por padrão.

Caramba que conteudo de qualidade

É sobre uma CVE que saiu em abril para o IOS que um arquivo de audio por um memory corrumption causava um RCE.

https://www.youtube.com/watch?v=nTO3TRBW00E

Video patrocinado por nada menos que o criador do IDA pro

É sobre uma CVE que saiu em abril para o IOS que um arquivo de audio por um memory corrumption causava um RCE.

https://www.youtube.com/watch?v=nTO3TRBW00E

Video patrocinado por nada menos que o criador do IDA pro

Lembrem, o Shubs encontrou 7000 aplicações onde tu passava o trafego por outro país e contornava um bloqueio. Isso é muito foda.

Quando falo em RFC (aquela parada chata de ler, mas necessária) falo na RFC 7230 (https://datatracker.ietf.org/doc/html/rfc7230)

Ela fala para as pessoas que criam tecnologia como o protocolo HTTP nesses interpretadores deveria ser lido:

"If a message is received with both a Transfer-Encoding and a Content-Length header field, the Transfer-Encoding overrides the Content-Length. Such a message MUST NOT be forwarded by a proxy or gateway."

Fala sobre não repassar o valor a diante. Mas daqui a pouco tem um cenário que umas headers são necessárias serem repassadas para o correto funcionamento de uma API no fim da rota e o sysadmin vai lá e faz todas serem encaminhadas, ou um api gateway não faz esse processo de sobrescrever a header, logo o próximo servidor que receber esse request forwarding é impactado e vai ler onde começa e onde termina uma requisição de um jeito diferente, causando uma dessincronização na fila das requisições a serem processadas pelo servidor web

Ela fala para as pessoas que criam tecnologia como o protocolo HTTP nesses interpretadores deveria ser lido:

"If a message is received with both a Transfer-Encoding and a Content-Length header field, the Transfer-Encoding overrides the Content-Length. Such a message MUST NOT be forwarded by a proxy or gateway."

Fala sobre não repassar o valor a diante. Mas daqui a pouco tem um cenário que umas headers são necessárias serem repassadas para o correto funcionamento de uma API no fim da rota e o sysadmin vai lá e faz todas serem encaminhadas, ou um api gateway não faz esse processo de sobrescrever a header, logo o próximo servidor que receber esse request forwarding é impactado e vai ler onde começa e onde termina uma requisição de um jeito diferente, causando uma dessincronização na fila das requisições a serem processadas pelo servidor web

Essas vulnerabilidades a nível de integrações / entre servidores, na minha visão são umas das mais chatas de corrigir (e por consequência uma das mais negligenciadas e sucetíveis a vulnerabilidades).

Imagina, tu quer chamar uma API terceira e tem que antes de tudo saber como o servidor que serve ela manuseia todas as headers que tu ignora, ou trata elas diferente. Tudo por que cada parser interpreta a RFC de um jeito diferente

Imagina, tu quer chamar uma API terceira e tem que antes de tudo saber como o servidor que serve ela manuseia todas as headers que tu ignora, ou trata elas diferente. Tudo por que cada parser interpreta a RFC de um jeito diferente

Tenho minhas suspeitas que ele vai trazer algumas headers que não são usadas geralmente por nenhum parser de HTTP (até mesmo 100% ignoradas por alguns parsers) /* MAS SAO INTERPRETADAS PELO PROXIMO SERVIDOR EM CURSO A RECEBÊ-LA*/ e que essa inconsistência pode gerar requests smuggling por padrão.

Que esse desync pode causar DOS e muitas vezes leaking de dados de requisições de outros usuários

Somos 150 inscritos, que loucura. Passou rapido!

Muito obrigado pelo interesse

Nos vemos na H2HC desse ano?!

Cheers, Zeroc00i

Questionei ele, se ele responder atualizo aqui.

Form do AMA: https://docs.google.com/forms/d/e/1FAIpQLSfNq9VT6mwGTFebhOLxp6pxHx4FanuSeUTqkCWwwiXAluWLmw/viewform?usp=send_form

Artigo de Mar 19, 2025

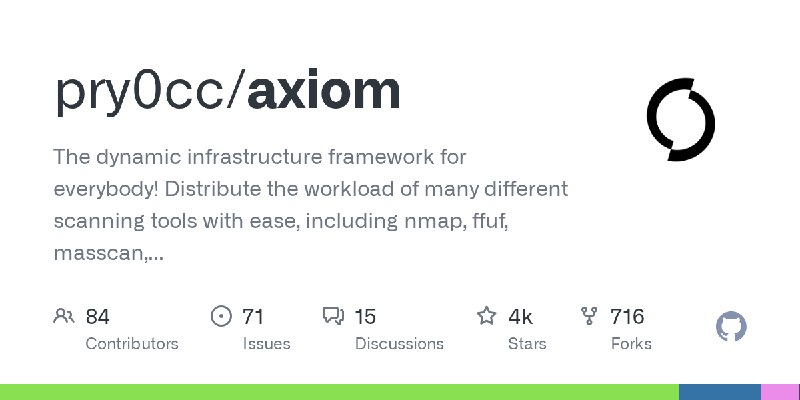

https://medium.com/@EthicalOffsec/12-900-in-bounties-in-my-first-month-of-bug-hunting-with-ax-framework-6d530d25c1c2

https://github.com/attacksurge/ax

Hi everyone! My name is Octavian (0xtavian). I am the Founder of the popular Ax Framework, an open-source distributed scanning tool (built from my previous work on Axiom Classic, with @pry0cc)

If you’re still using Axiom Classic, I strongly recommend migrating to the new Ax Framework

https://medium.com/@EthicalOffsec/12-900-in-bounties-in-my-first-month-of-bug-hunting-with-ax-framework-6d530d25c1c2

https://github.com/attacksurge/ax

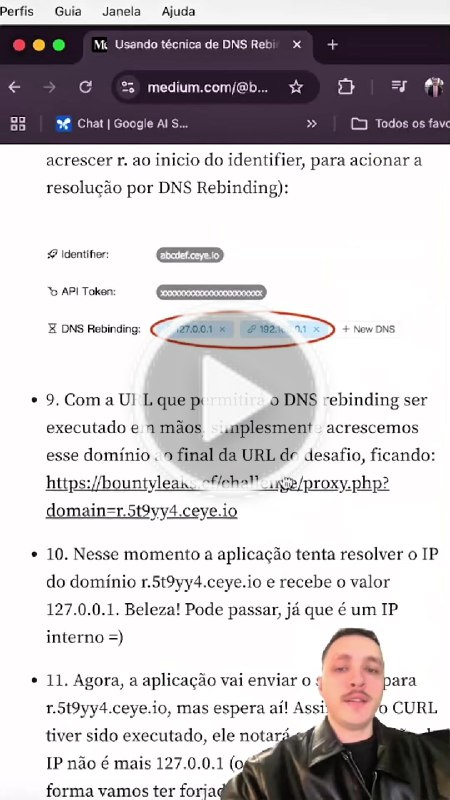

Fiz um vídeo ontem falando mais sobre isso, explicando com palavras mais acessíveis essa exploração:

https://www.tiktok.com/@pentestnapratica/video/7524372955250380088

https://www.tiktok.com/@pentestnapratica/video/7524372955250380088