CVE-2025-48384

Um git clone recursivo trigga um RCE na tua máquina kkk caraca vey

É um Arbitrary File Upload por causa de um Carriage Return ao final do arquivo .gitmodules

Ai o cara disse que isso realmente pode provocar um RCE por que:

The most straightforward way to exploit this is to use it to write inside the

.git directory and create a hook script, leading to attacker controlled code execution when the hook is run by GitContexto ++: https://dgl.cx/2025/07/git-clone-submodule-cve-2025-48384

- "Ah mas tem que usar a flag recursiva, então diminui a quantidade de usuário afetados".

- Não é bem assim: Github desktop tem ela por padrão.

Caramba que conteudo de qualidade

É sobre uma CVE que saiu em abril para o IOS que um arquivo de audio por um memory corrumption causava um RCE.

https://www.youtube.com/watch?v=nTO3TRBW00E

Video patrocinado por nada menos que o criador do IDA pro

É sobre uma CVE que saiu em abril para o IOS que um arquivo de audio por um memory corrumption causava um RCE.

https://www.youtube.com/watch?v=nTO3TRBW00E

Video patrocinado por nada menos que o criador do IDA pro

Lembrem, o Shubs encontrou 7000 aplicações onde tu passava o trafego por outro país e contornava um bloqueio. Isso é muito foda.

Quando falo em RFC (aquela parada chata de ler, mas necessária) falo na RFC 7230 (https://datatracker.ietf.org/doc/html/rfc7230)

Ela fala para as pessoas que criam tecnologia como o protocolo HTTP nesses interpretadores deveria ser lido:

"If a message is received with both a Transfer-Encoding and a Content-Length header field, the Transfer-Encoding overrides the Content-Length. Such a message MUST NOT be forwarded by a proxy or gateway."

Fala sobre não repassar o valor a diante. Mas daqui a pouco tem um cenário que umas headers são necessárias serem repassadas para o correto funcionamento de uma API no fim da rota e o sysadmin vai lá e faz todas serem encaminhadas, ou um api gateway não faz esse processo de sobrescrever a header, logo o próximo servidor que receber esse request forwarding é impactado e vai ler onde começa e onde termina uma requisição de um jeito diferente, causando uma dessincronização na fila das requisições a serem processadas pelo servidor web

Ela fala para as pessoas que criam tecnologia como o protocolo HTTP nesses interpretadores deveria ser lido:

"If a message is received with both a Transfer-Encoding and a Content-Length header field, the Transfer-Encoding overrides the Content-Length. Such a message MUST NOT be forwarded by a proxy or gateway."

Fala sobre não repassar o valor a diante. Mas daqui a pouco tem um cenário que umas headers são necessárias serem repassadas para o correto funcionamento de uma API no fim da rota e o sysadmin vai lá e faz todas serem encaminhadas, ou um api gateway não faz esse processo de sobrescrever a header, logo o próximo servidor que receber esse request forwarding é impactado e vai ler onde começa e onde termina uma requisição de um jeito diferente, causando uma dessincronização na fila das requisições a serem processadas pelo servidor web

Essas vulnerabilidades a nível de integrações / entre servidores, na minha visão são umas das mais chatas de corrigir (e por consequência uma das mais negligenciadas e sucetíveis a vulnerabilidades).

Imagina, tu quer chamar uma API terceira e tem que antes de tudo saber como o servidor que serve ela manuseia todas as headers que tu ignora, ou trata elas diferente. Tudo por que cada parser interpreta a RFC de um jeito diferente

Imagina, tu quer chamar uma API terceira e tem que antes de tudo saber como o servidor que serve ela manuseia todas as headers que tu ignora, ou trata elas diferente. Tudo por que cada parser interpreta a RFC de um jeito diferente

Tenho minhas suspeitas que ele vai trazer algumas headers que não são usadas geralmente por nenhum parser de HTTP (até mesmo 100% ignoradas por alguns parsers) /* MAS SAO INTERPRETADAS PELO PROXIMO SERVIDOR EM CURSO A RECEBÊ-LA*/ e que essa inconsistência pode gerar requests smuggling por padrão.

Que esse desync pode causar DOS e muitas vezes leaking de dados de requisições de outros usuários

Somos 150 inscritos, que loucura. Passou rapido!

Muito obrigado pelo interesse

Nos vemos na H2HC desse ano?!

Cheers, Zeroc00i

Questionei ele, se ele responder atualizo aqui.

Form do AMA: https://docs.google.com/forms/d/e/1FAIpQLSfNq9VT6mwGTFebhOLxp6pxHx4FanuSeUTqkCWwwiXAluWLmw/viewform?usp=send_form

Artigo de Mar 19, 2025

https://medium.com/@EthicalOffsec/12-900-in-bounties-in-my-first-month-of-bug-hunting-with-ax-framework-6d530d25c1c2

https://github.com/attacksurge/ax

Hi everyone! My name is Octavian (0xtavian). I am the Founder of the popular Ax Framework, an open-source distributed scanning tool (built from my previous work on Axiom Classic, with @pry0cc)

If you’re still using Axiom Classic, I strongly recommend migrating to the new Ax Framework

https://medium.com/@EthicalOffsec/12-900-in-bounties-in-my-first-month-of-bug-hunting-with-ax-framework-6d530d25c1c2

https://github.com/attacksurge/ax

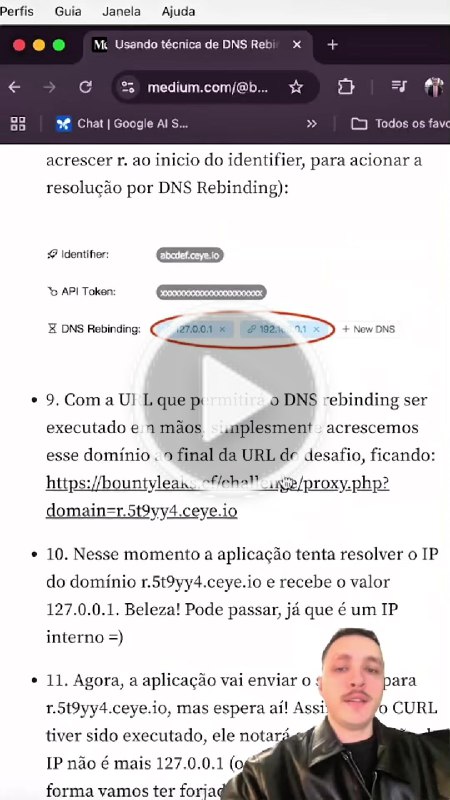

Fiz um vídeo ontem falando mais sobre isso, explicando com palavras mais acessíveis essa exploração:

https://www.tiktok.com/@pentestnapratica/video/7524372955250380088

https://www.tiktok.com/@pentestnapratica/video/7524372955250380088

Achei que eu já tinha compartilhado algo dele aqui mas aparentemente esqueci. O handle / nickname dele é Lupin. E esse é um dos achados mais recentes dele:

https://www.landh.tech/blog/20250610-netflix-vulnerability-dependency-confusion/

https://www.landh.tech/blog/20250610-netflix-vulnerability-dependency-confusion/

Saiu uma entrevista em francês com o Roni Carta, que hackeou o Google IA duas vezes e a netflix

Um dos skills mais marcantes dele é a análise de Javascript

Amanhã vou dar um jeito de traduzir esse vídeo e trazer mais aqui contribuições que ele já trouxe pra comunidade

https://youtu.be/ih4Edhjnsr4

Um dos skills mais marcantes dele é a análise de Javascript

Amanhã vou dar um jeito de traduzir esse vídeo e trazer mais aqui contribuições que ele já trouxe pra comunidade

https://youtu.be/ih4Edhjnsr4

De tempos em tempos vou levantar uma enquete para entender o que vocês estão curtindo ler e reaproveitando; o que pode gerar mais interatividade entre nós.

Minha forma de aprendizado é compartilhando e trocando ideias / perguntas, por isso meu contato com vocês aqui é essencial.

👉 Vou criar uma enquete para conhecer + sobre vocês

Minha forma de aprendizado é compartilhando e trocando ideias / perguntas, por isso meu contato com vocês aqui é essencial.

👉 Vou criar uma enquete para conhecer + sobre vocês

Mais um vídeo do James Kettle (dessa vez com o Tib3rius, falando sobre "Entrar na área de cibersegurança")

https://www.youtube.com/watch?v=S64Eq0Y3SrY

https://www.youtube.com/watch?v=S64Eq0Y3SrY

Coisas para ler - -

O Artigo faz referencia para um repositório de um TCC:

https://github.com/mattiasgrenfeldt/bachelors-thesis-http-request-smuggling

Nele tem uma referência para um PDF que tive que achar usando o Wayback Machine. PDF muito interessante para os nerds que querem ir mais a fundo nos lados obscuros de request smuggling

O Artigo faz referencia para um repositório de um TCC:

https://github.com/mattiasgrenfeldt/bachelors-thesis-http-request-smuggling

Nele tem uma referência para um PDF que tive que achar usando o Wayback Machine. PDF muito interessante para os nerds que querem ir mais a fundo nos lados obscuros de request smuggling

Sobre request smuggling

https://www.linkedin.com/posts/james-kettle-albinowax_funky-chunks-abusing-ambiguous-chunk-line-activity-7341382918625230848-7uHj